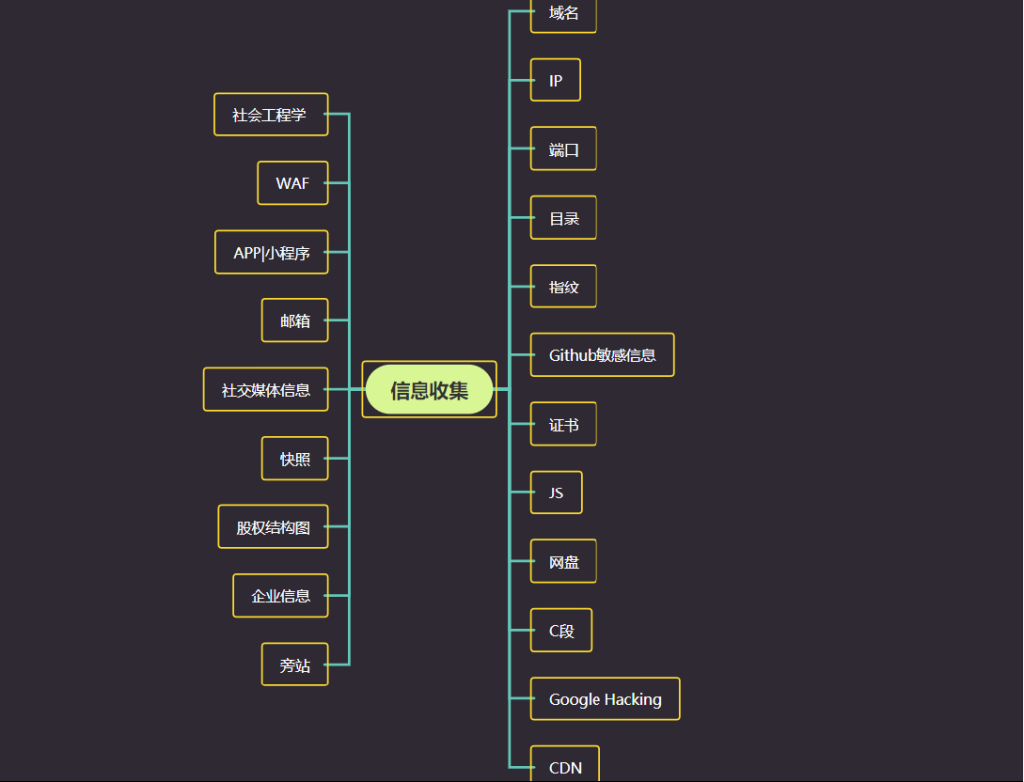

1 渗透的本质是信息收集,信息收集也叫做资产收集

信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等等。通过各种渠道和手段尽可能收集到多的关于这个站点的信息,有助于我们更多的去找到渗透点,突破口。

2 信息收集的广度

(1)主域名:

qq.com,假定你需要挖腾讯QQ的SRC,可以找子域名,因为子域名肯定比主域名的防护低

(2)IP:

假定你当蓝队的时候需要进行溯源,ip就可以定位所在的一个大致区域

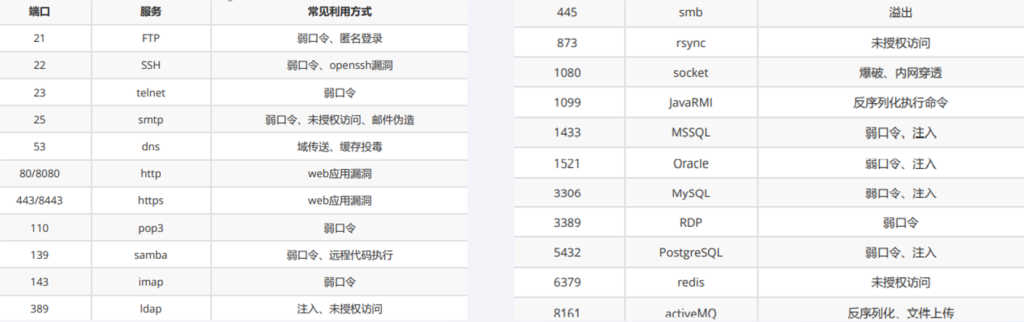

(3)端口:

每一个端口对应着不同的服务,如果你拿到一个ip,但不能总是对一个192.168.1.1:80(静态网页)渗透,可以尝试去扫描其他端口,对其他端口经行渗透

(4)目录:

渗透一个网站(理想状态是先拿到后台,再拿下服务器),对目录进行扫描

扫描到Admin(后台),便可以对账号密码进行爆破

扫描到phpmyadmin(数据库的管理程序,对mysql数据库进行一个管理) ,就可以以此写webshell(网页后门)

正常情况访问abc.com会显示一个页面,但是目录遍历(abc.com)漏洞,会给你展示这个目录里面的文件

(5)指纹:

关于网页上所用的某些技术

(6)Github信息收集:

由自己公司开发的(一般是多人开发)托管在GitHub上的网站,将配置文件写入网站里(有一些敏感信息可能会被泄露)

或将一些用户的某些数据(手机号,姓名)托管在GitHub上,也会导致信息泄露。

(7)证书:

因为现在的很多网站都采用CDN技术,可以隐藏真实IP,便可以通过SSL证书找到真实IP

(8)JS(JavaScript):

现在很多网站用的都是组件,框架开发,可以通过js,找到一些api接口,有些api接口如果存在未授权漏洞,就可以直接访问

有的开发,可能会把账号和密码,写在js里面

(9)网盘:

有些企业,会把重要敏感的信息,放到网盘里面

(10)C段:

C 段下服务器入侵 同一个网段内例如 202.202.0.1-202.202.0.254 如果拿下其中一台服务器,通过这台服务器嗅探目标服务器传输上的数据。从而获取这台服 务器的权限。

(11)GoogleHacking (搜索语法):

可以通过搜索语法,找到一些特定的资产(网络空间搜索引擎),例如标题有清华大学的资产: title:清华大学

(12)CDN:

主要是绕过CDN,查找它的真实ip

(13)WAF:

waf有很多(D盾,安全狗)

(14)APP/小程序:

常用于(SRC挖掘,攻防),当在web应用上,找不到漏洞了,那么就可以去测试一下小程序和APP

(15)企业信息:

当你去接一个项目,需要测公司名下的资产

(16)旁站:

旁站是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了

如何做信息收集

3 域名信息收集

3.1 域名信息收集-WHOIS信息收集:

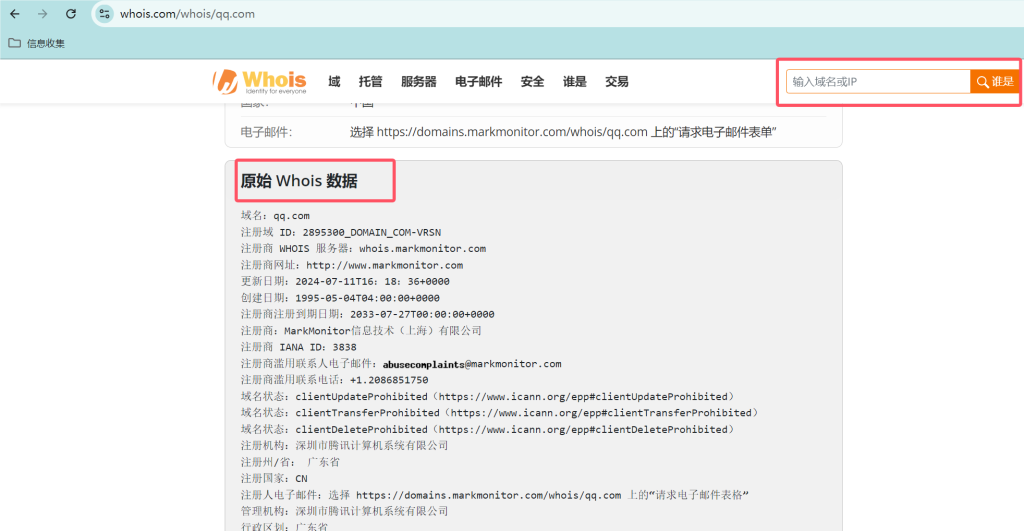

通过whois来对域名信息进行查询,可以查到注册商、注册人、邮箱、DNS解析服务器、注册人联系电话等

溯源:当已经知道了对方的域名(whois查询)名字(tg),邮箱(GitHub) ,(贴吧)

(1)查询网站:

https://lookup.icann.org/en/lookup

https://whois.cloud.tencent.com/domain?domain=

http://whois.xinnet.com/

https://www.whois.com/(推荐)

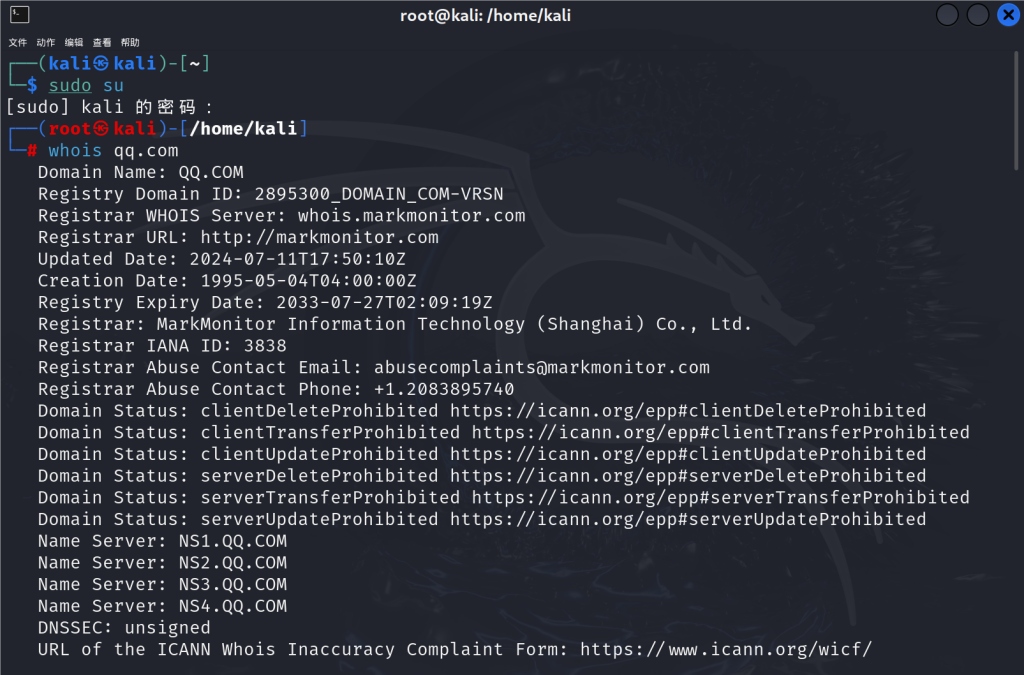

(2)可以用Kali 自带的命令 whois 进行查询

sudo su

whois qq.com

3.2 域名信息收集-备案信息收集:

域名备案信息中,可以查询到主办单位的名字、网站名称、首页、经营范围、以及该单位备案的其他网站

国内的任何网站都需要备案

https://beian.miit.gov.cn/(推荐)

https://beian.tianyancha.com/

https://icp.chinaz.com/

3.3 域名信息收集-子域名信息收集:

如果我们的目标网络规模比较大,直接从主域名入手显然是很不理智的,因为对于这种资产庞大 的目标,一般其主站都是 重点防护对象,聪明的做法是从子域名入手,寻找突破口

1 股权结构(企业信息)

2 在线子域名爆破 http://z.zcjun.com/

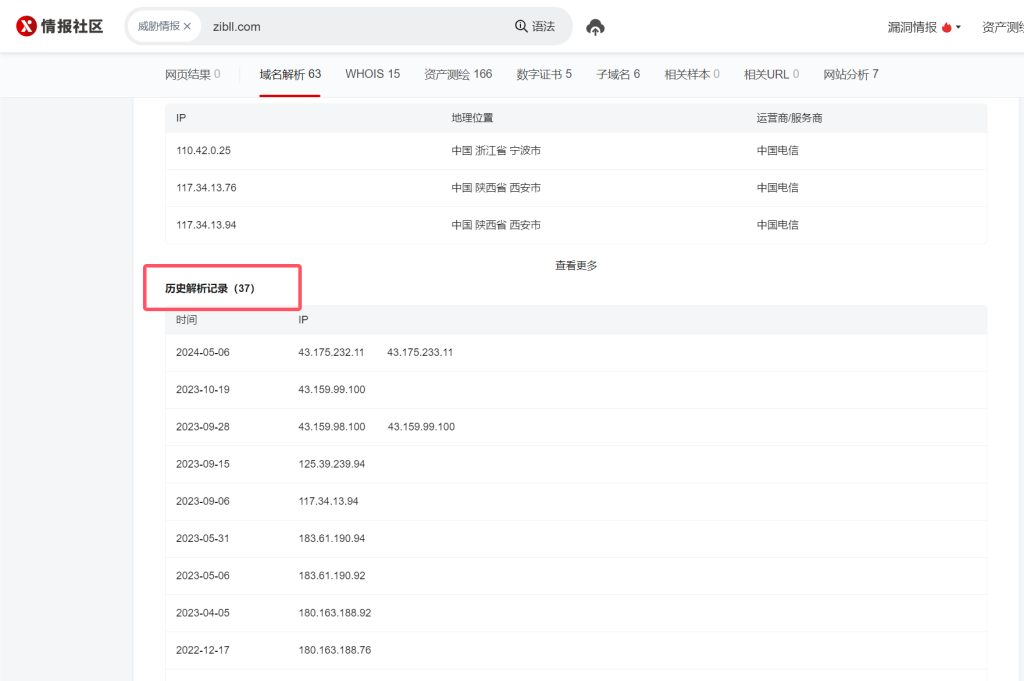

3.4 域名信息收集-DNS历史解析查询

https://myssl.com/dns_check.html

https://viewdns.info/reverseip

https://x.threatbook.com/(微步)

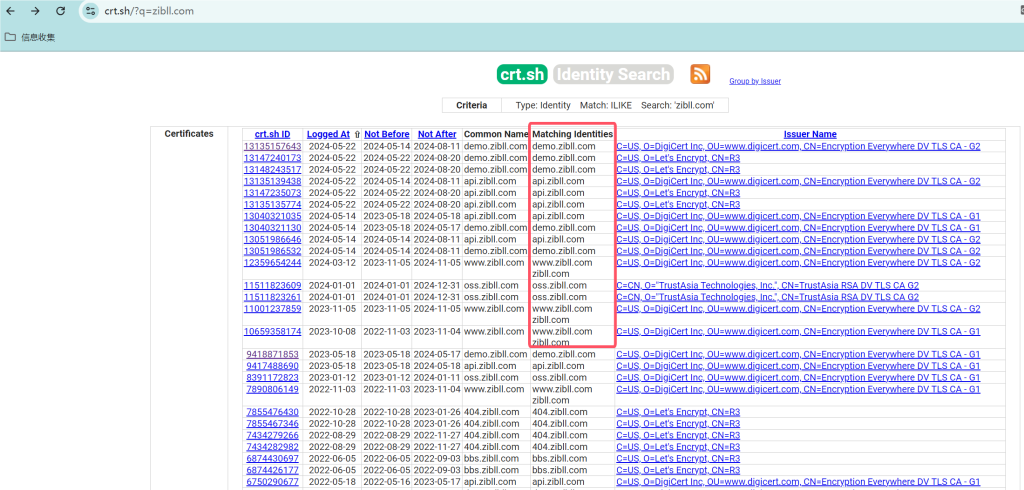

3.5 域名信息收集-证书透明度

证书透明度,是证书授权机构的一个项目,证书授权机构会将每个 SSL/TLS 证书发布到公共日志 中。一个 SSL/TLS 证书通常包含 域名 、 子域名和邮件地址

https://crt.sh/

3.6 域名信息收集-子域名信息收集工具

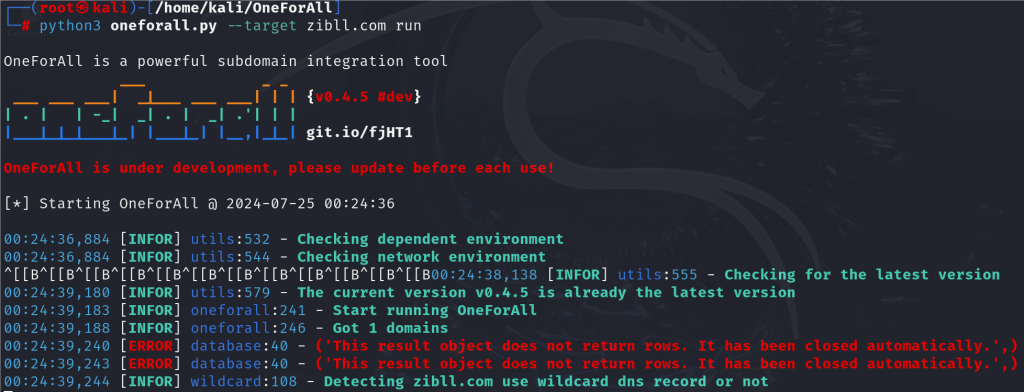

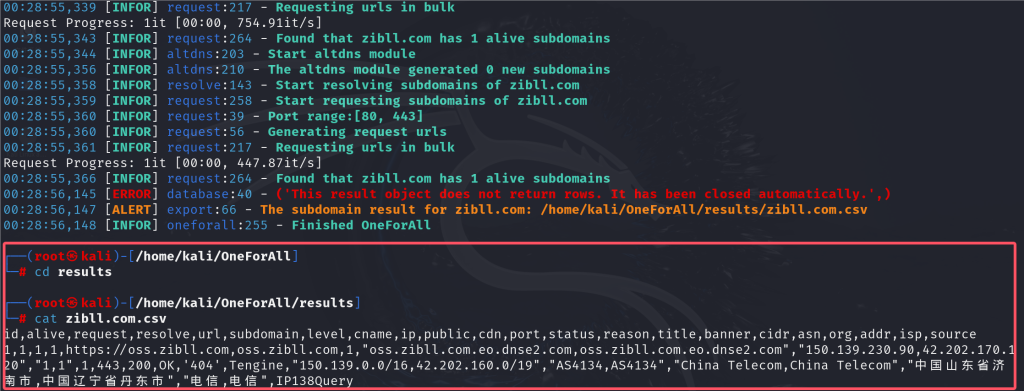

OneForAll https://github.com/shmilylty/OneForAll

爬取一个域名 Python3 Oneforll.py –target domain run

python3 oneforall.py --target zibll.com run

爬取成功后会得到一个.com.csv文件

cd resultscat zibll.com.csv

爬取多个域名可以将其放入一个txt文本 Python3 Oneforall.py –targets domains.txt run

4真实IP查找

4.1 真实IP查找-判断网站是否使用CDN

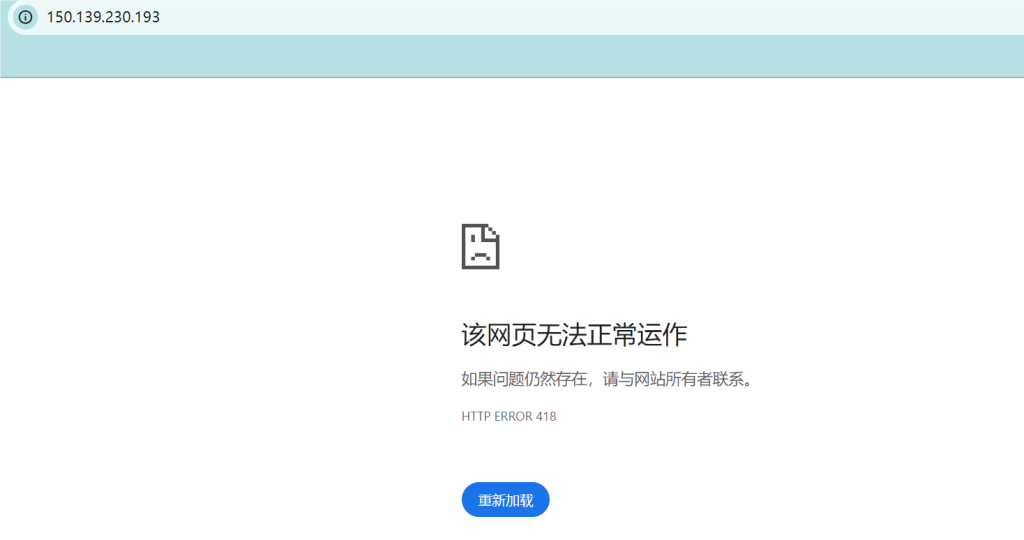

最简单实用的方法,ping域名,若解析的域名与目标域名不一致,则是实用了CDN产品

无法访问,即实用了CDN

4.2 真实IP查找-绕过CDN寻找真实IP

全球ping

https://ping.chinaz.com/

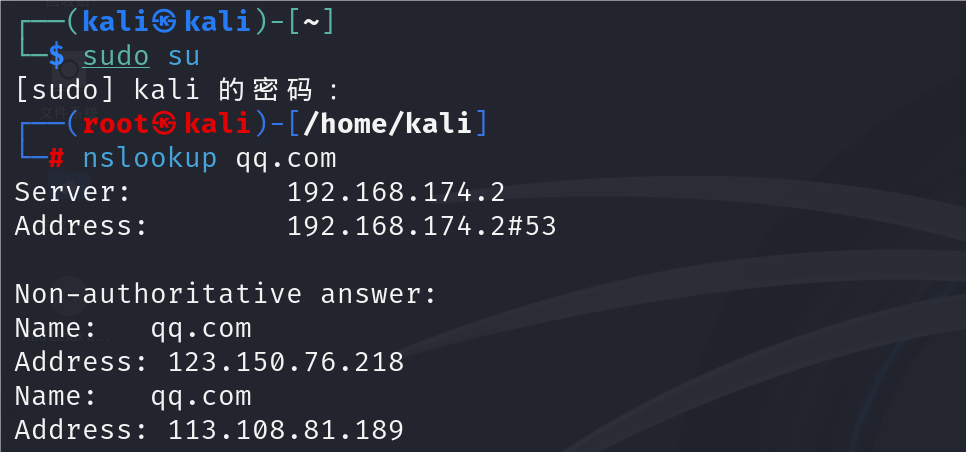

4.3 真实IP查找-子域名

由于CDN产品成本较高,一般企业只会对主站进行CDN加速,子域名(分站)则很有可能没有使用后 CDN,可以通过ping二级域名获取分站IP,可能会出现分站和主站不是同一个IP但在同一个C段下面的 情况,从而能判断出目标的真实IP段。

nslookup qq.com

4.4 真实IP查找-APP&邮件服务器

原理都是一样的,通过全球ping它们的域名来查找真实的IP,APP需要抓包来获取到域名,邮件服务器可以通过爆破子域名的方式来获取域名,通常前缀是 smtp, pop

nslookup smtp.qq.com

5 端口信息收集

在对给定目标进行测试时,可能给定的web服务,攻击难度较大,这时候我们可以对该服务器的其他端 口进行探测,寻找其他敏感点进行攻击。 所以在端口渗透信息的收集过程中,端口信息收集也十分重要,若能够获取到脆弱的服务,往往能直接 获取服务器权限。 端口号的范围是从0-65535

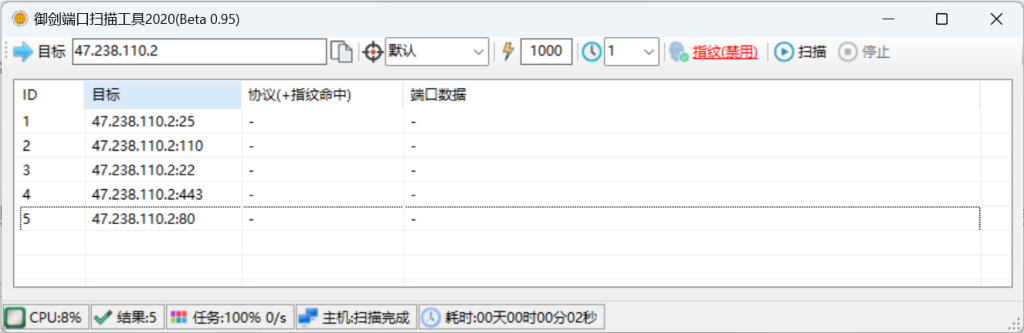

5.1 端口信息收集-御剑端口扫描

可以看到我当前服务器开启了25,110,22,443,80端口

5.2 端口信息收集-Nmap

快速扫描: nmap ip

快速扫描多个目标: nmap ip1 ip2

指定端口范围扫描: nmap –p 1-100 ip

Ping扫描(仅发现目标主机是否存活): nmap –Sp ip

SYN半开扫描(扫描速度高且隐蔽性好)): nmap –sS ip

TCP扫描(最基础,最稳定的扫描): nmap –sT ip

操作系统探测: nmap –O ip

设置扫描速度: nmap –T1-6 ip

强力扫描(使用所有高级扫描选项): nmap –A ip

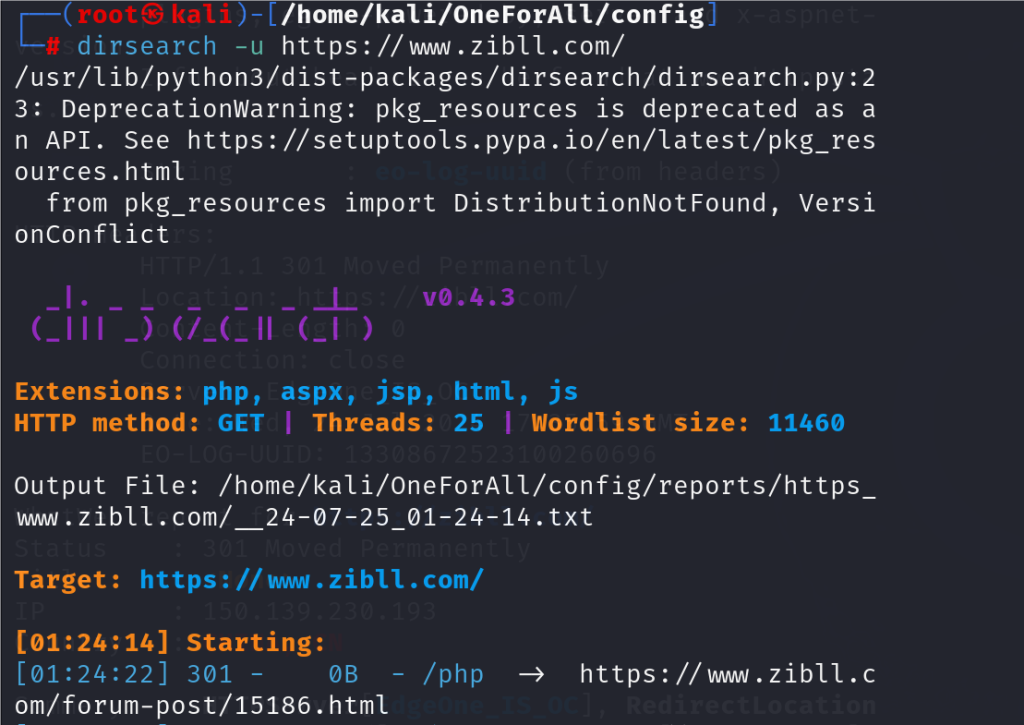

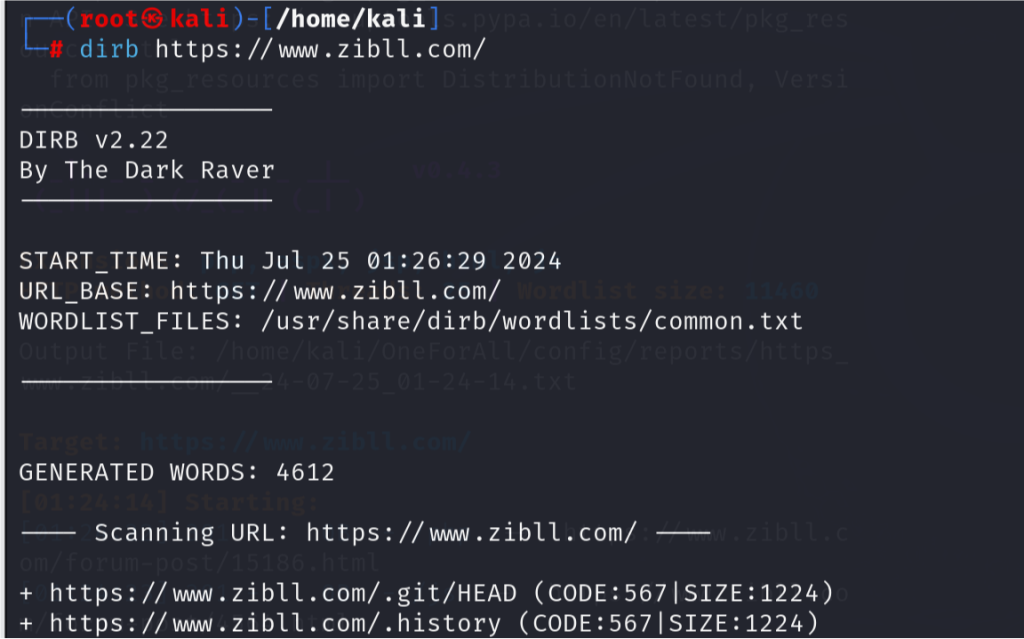

6 目录探测

目录扫描能够帮助我们识别隐藏在服务器上的敏感文件,从而发起进一步的攻击利用 高质量的目录扫描 = 一个好的工具 + 好的字典

常用工具:

御剑后台扫描工具

Dirsearch : https://github.com/maurosoria/dirsearch

kali下载安装

apt install dirsearchdirsearch -u https://www.zibll.com/-u 指定网址

-e 指定网站语言

-w 指定字典

-f 递归扫描(跑出目录后,继续跑目录下面的目录)

--random-agent 使用随机UA

--exclude-status 403,401 不显示状态码

字典:https://github.com/TheKingOfDuck/fuzzDicts

Dirb

Dirmap : https://github.com/H4ckForJob/dirmap

7 指纹信息探测

指纹是网站CMS指纹识别,计算机操作系统及web容器的指纹识别。通过指纹识别那么我们可以查找这个CMS是否有历史漏洞,如果有那么久直接打exp就可以了

云悉指纹 https://www.yunsee.cn/

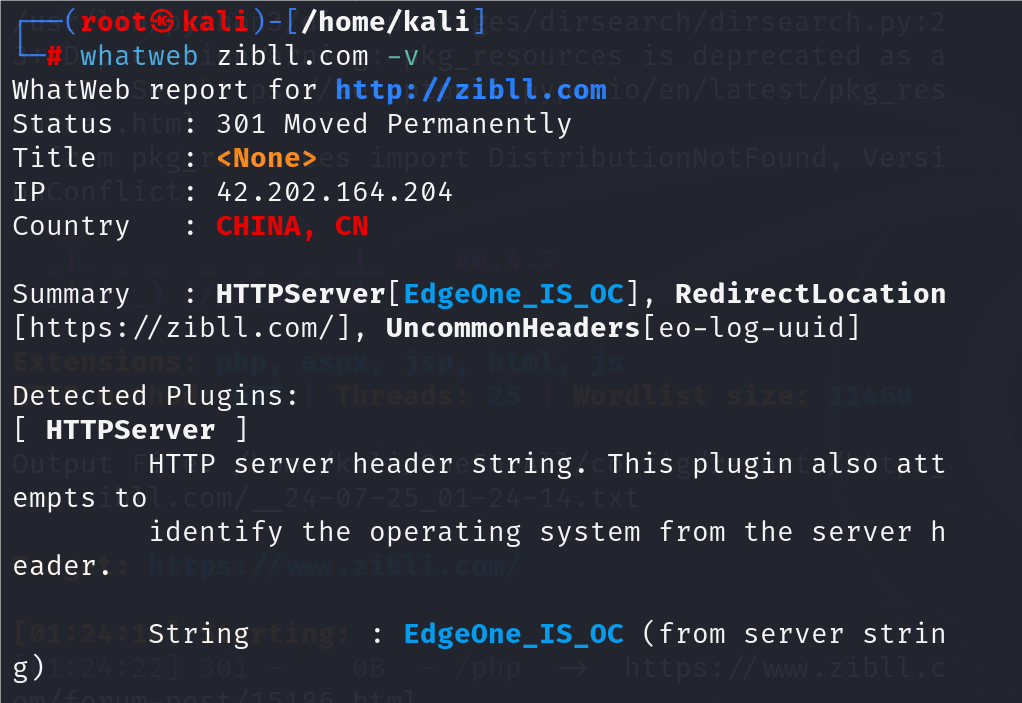

WhatWeb 工具 https://www.kali.org/tools/whatweb/

用法 whatweb 域名

- i 指定要扫描的文件

- v 详细显示扫描的结果

-a 指定运行级别1-4

whatweb zibll.com -v

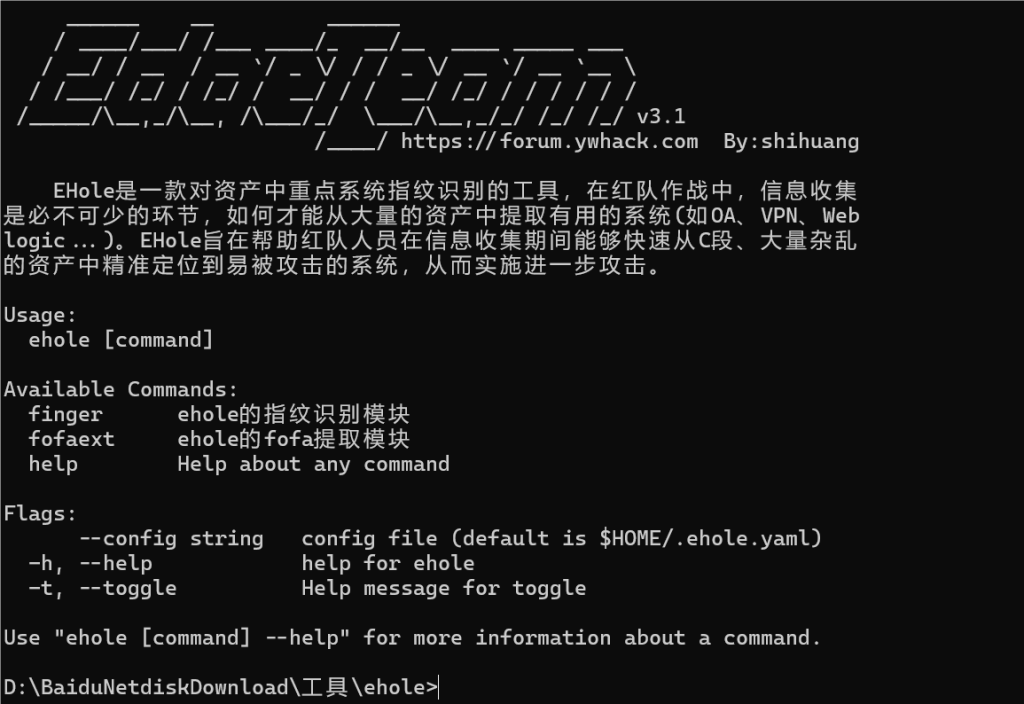

Ehole

Release EHole 3.1 · EdgeSecurityTeam/EHole (github.com)

ehole.exe -h

ehole finger -u https://www.zibll.com/

非特殊说明,本博所有文章均为博主原创。

如若转载,请注明出处:https://huangxin.ltd/%e4%bf%a1%e6%81%af%e6%94%b6%e9%9b%86%e5%9f%ba%e7%a1%80/

共有 0 条评论